De bug a ameaça global: a evolução do malware na era digital

Se você possui acesso à internet nos dias atuais você com certeza já se deparou com o tema "Malware" ou como chamamos, vírus! Vamos destrinchar como que surgiu esse male que é discutido como um dos maiores males do mundo tecnológico, vamos lá!

A origem dos vírus digitais: por que o malware se comporta como um organismo vivo?

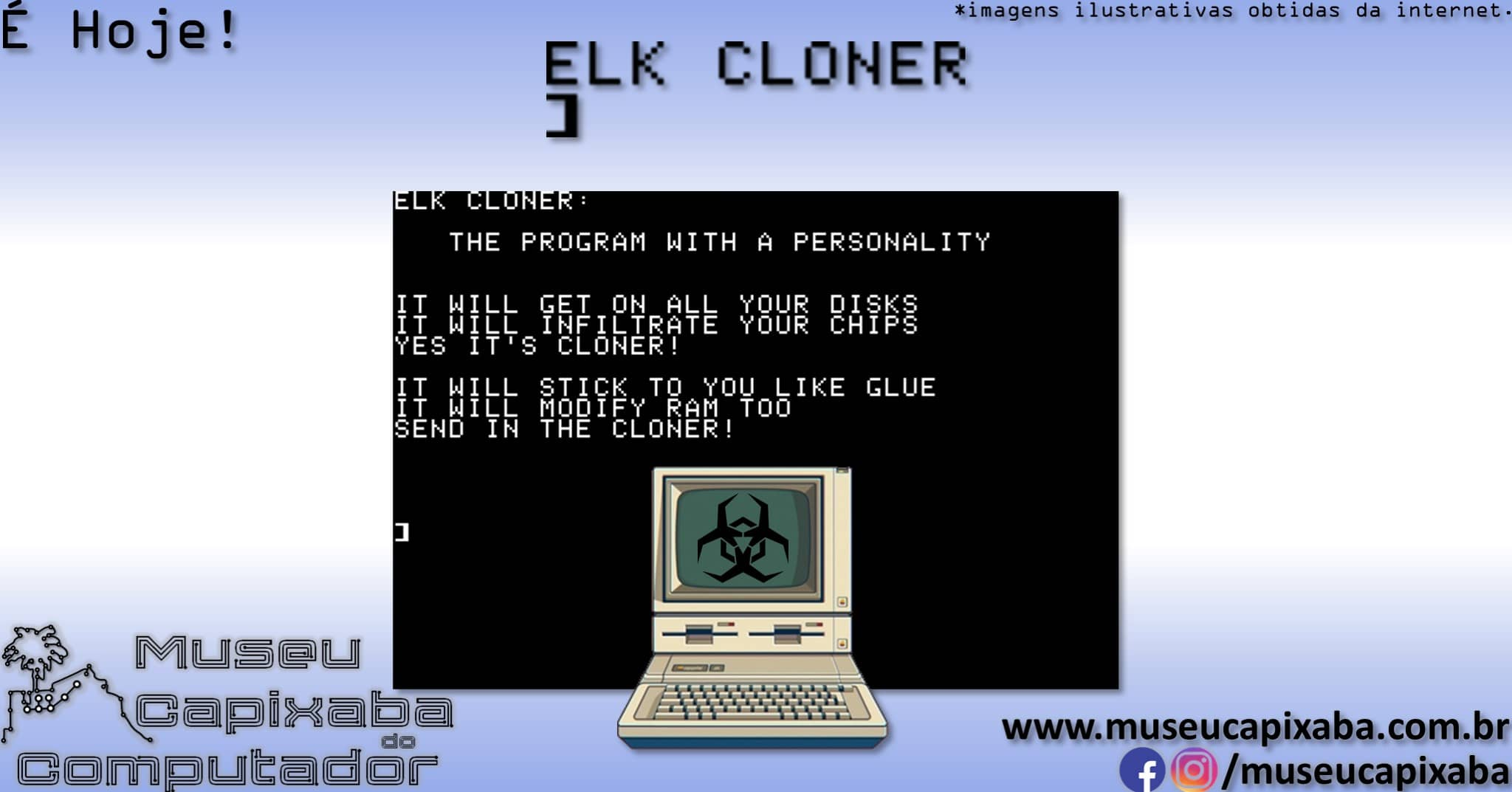

Quando o primeiro vírus de computador surgiu, no final da década de 1970, conhecido como ELK CLONER, foi um programa feito por um garoto de com então 15 anos, especificamente em 1982. Ele atacava computadores Apple 2 com DOS (Denial of Service). Ele funcionava da seguinte maneira. Exibia o poema(como na imagem abaixo) a cada cinquenta vezes que o computador era iniciado com um disquete que fosse infectado pelo vírus. Ele não causava danos aos dados a não ser que o disco tivesse uma imagem que não fosse padrão do próprio sistema, pois ele era um vírus do tipo multipartite, ou seja ele copiava a si mesmo na mesma posição, independente do conteúdo do disquete.

O termos vírus ele não foi escolhido por acaso. Assim como os vírus biológicos, como a gripe. Infectam organismos e utilizam as células do organismo infectado para se multiplicar, o vírus digital segue o mesmo princípio, invade sistemas, máquinas e afins e se replica dentro de outros programas ou arquivos, usando os recursos do sistema infectado para se propagar. A analogia foi tão forte e precisa que o nome se consolidou rapidamente na comunidade da computação.

Como surgiu o conceito de Malware

Nas raízes teóricas, antes mesmos dos computadores pessoais, já havia reflexões da capacidade de programas se replicarem sozinhos/reproduzir. John Von Neumann, em meados do século XX, formalizou a ideia de autômatas autorreplicantes que podiam construir cópias de si mesmas. Seu trabalho não tratava de "vírus" como conhecemos, mas lançou a base matemática e conceitual por parte disto.

Embora o trabalho de Von Neumann não estivesse diretamente relacionado a programa maliciosos, ele estabeleceu bases teóricas e conceituais que mais tarde permitiram permitir compreender e modelar fenômenos como o vírus de computador. Em suas formulações, a autorreplicação era vista como uma propriedade emergente de sistemas complexos, uma característica que, décadas depois, seria observada de forma prática e involuntária em softwares capazes de se duplicar dentro de ambientes computacionais.

Tipos de Malwares

vamos para a parte que todos que estão lendo, quais são os tipos de Malwares

Entre os mais conhecidos, destacam-se:

Vírus:

Os vírus são programas que se anexam a arquivos legítimos e se replicam quando esses arquivos são executados, causando corrupção de dados e degradação do desempenho do sistema. Um dos mais famosos foi o ILOVEYOU, que se espalhou no ano 2000 por meio de e-mails e causou prejuízos bilionários em todo o mundo. Outro exemplo é o Melissa, que se propagava via documentos do Microsoft Word, comprometendo sistemas corporativos inteiros.

Worms:

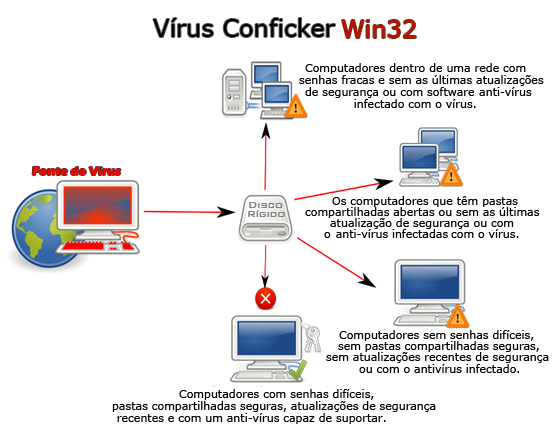

Diferentemente dos vírus, os worms não necessitam de intervenção humana para se disseminar. Eles exploram falhas em redes e sistemas operacionais, espalhando-se de forma autônoma. O Conficker, descoberto em 2008, foi um dos worms mais devastadores, infectando milhões de máquinas em poucos dias. Outro caso emblemático é o Morris Worm (1988), considerado o primeiro worm a causar um incidente de grande escala na internet.

Trojan (Cavalo de Troia):

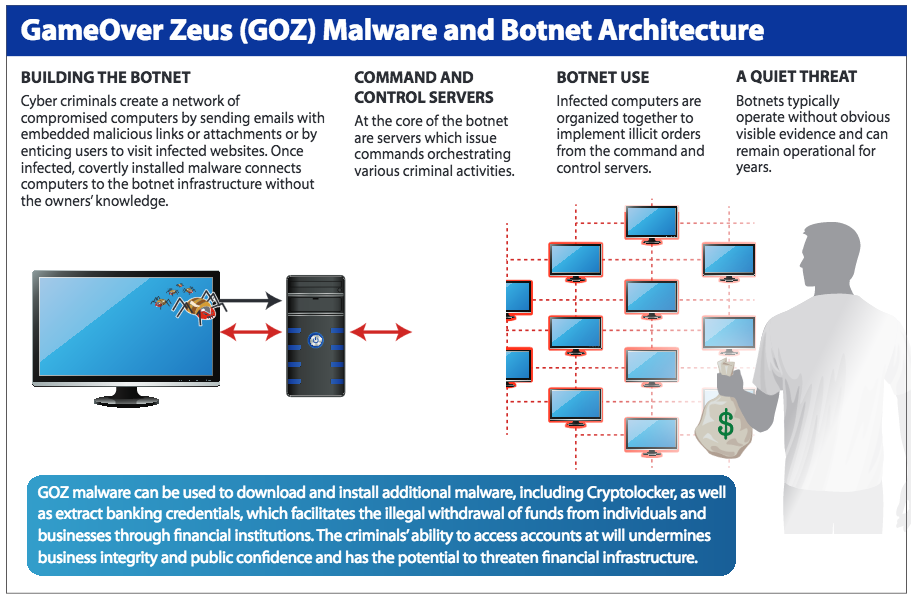

Inspirados no episódio mitológico do cavalo de Troia, esses programas disfarçam-se de software legítimo para enganar o usuário. Após instalados, abrem brechas para invasores ou instalam outros malwares. O Zeus Trojan é um dos exemplos mais conhecidos, especializado no roubo de credenciais bancárias e dados pessoais. Outro exemplo notório é o Emotet, inicialmente um trojan bancário que evoluiu para uma sofisticada plataforma de distribuição de outros malwares.

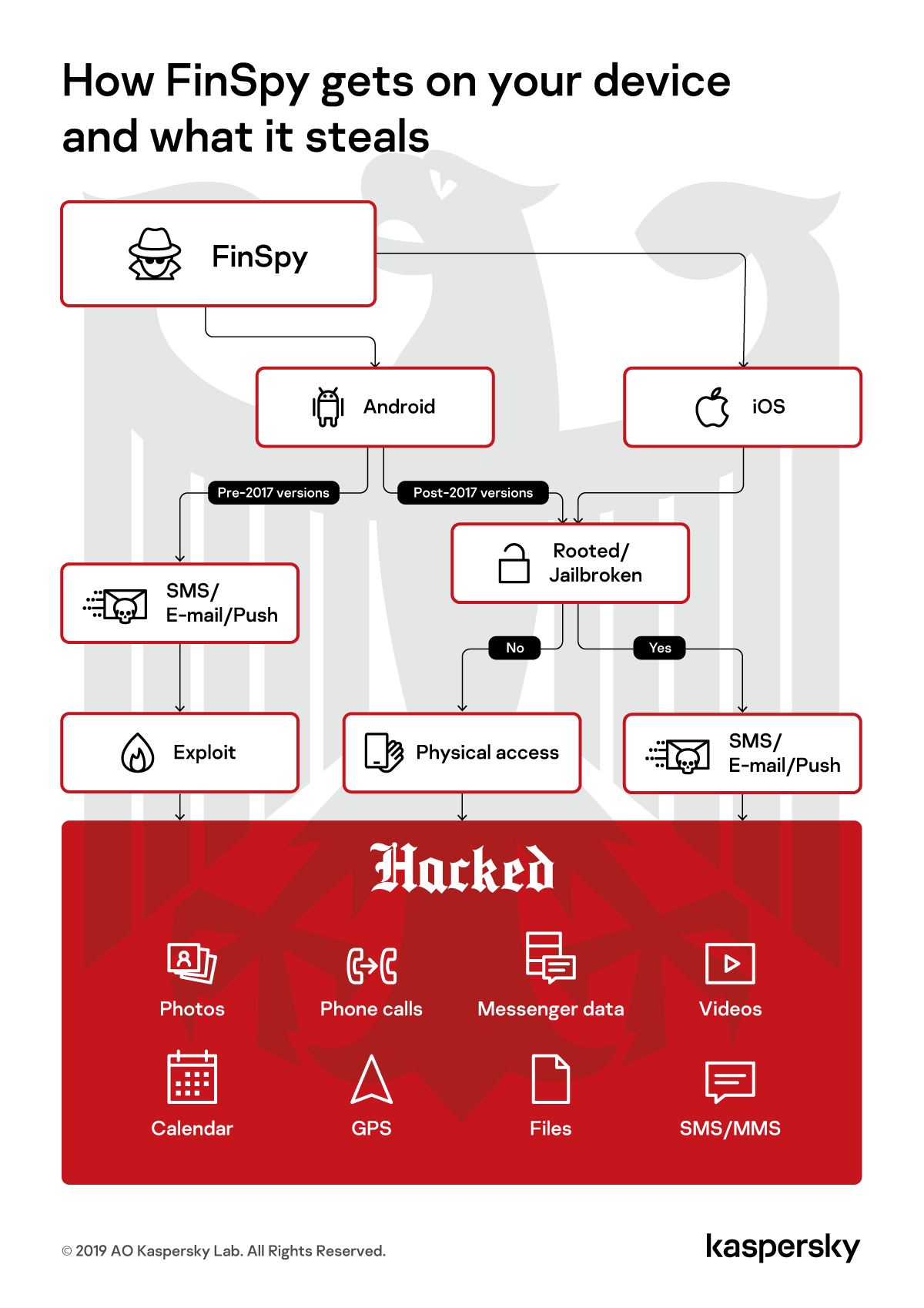

Spyware:

Projetado para coletar informações sem o consentimento do usuário, o spyware monitora atividades, capturando dados sensíveis e transmitindo-os a terceiros. O CoolWebSearch e o FinFisher destacam-se como exemplos notórios: o primeiro se infiltrava em navegadores, redirecionando pesquisas e exibindo anúncios; o segundo, utilizado em contextos de espionagem governamental, é capaz de monitorar comunicações e atividades em tempo real.

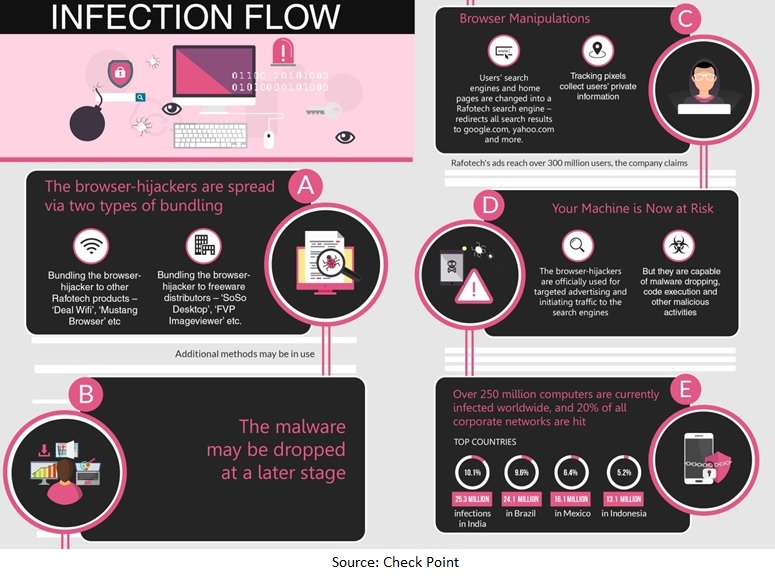

Adware:

Embora nem sempre tenha fins diretamente destrutivos, o adware exibe anúncios de forma persistente e invasiva, podendo comprometer a estabilidade do sistema. O Fireball é um exemplo emblemático: desenvolvido por uma empresa de marketing digital chinesa, infectou milhões de dispositivos em todo o mundo, alterando configurações de navegadores e coletando dados de navegação.

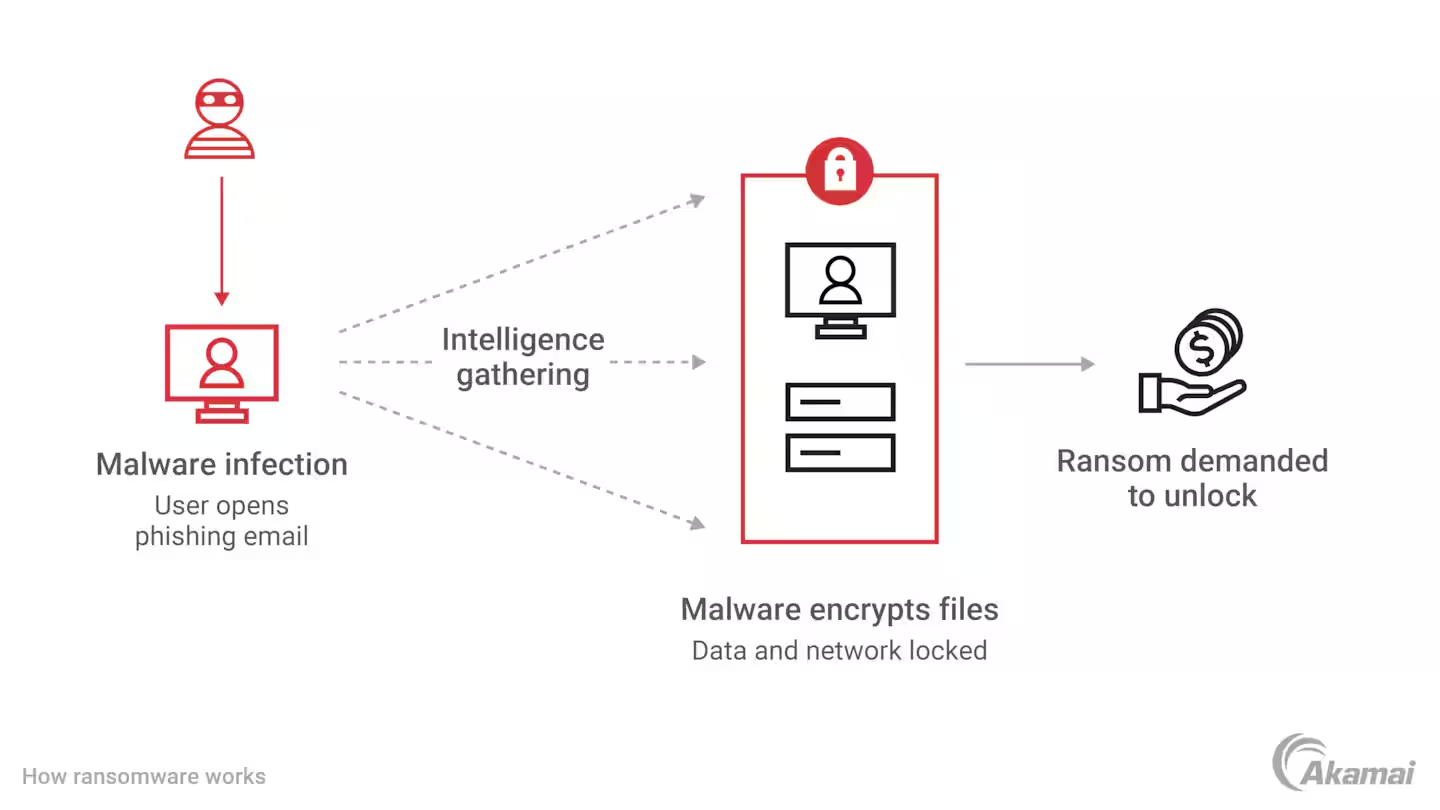

Ransomware:

Entre os tipos mais perigosos, o ransomware criptografa os arquivos da vítima e exige o pagamento de um resgate, geralmente em criptomoedas, para restaurar o acesso. Casos famosos incluem o WannaCry (2017) que, inclusive, é a capa deste artigo. Ele explorou uma vulnerabilidade no Windows e afetou hospitais, empresas e órgãos governamentais, e o Petya/NotPetya, que causou prejuízos bilionários ao se disseminar em redes corporativas de grande porte.(Para quem se interessa por engenharia reversa, existe um vídeo fazendo o processo de achar a chave de descriptografia do mesmo (https://youtu.be/Sv8yu12y5zM).

Rootkits:

Esses malwares operam em níveis profundos do sistema operacional, ocultando a presença de invasores e garantindo acesso privilegiado. O Sony BMG Rootkit, descoberto em 2005, tornou-se um exemplo clássico de abuso dessa técnica, pois foi instalado inadvertidamente em computadores de usuários por meio de CDs de música legítimos, levantando sérias questões éticas e legais.

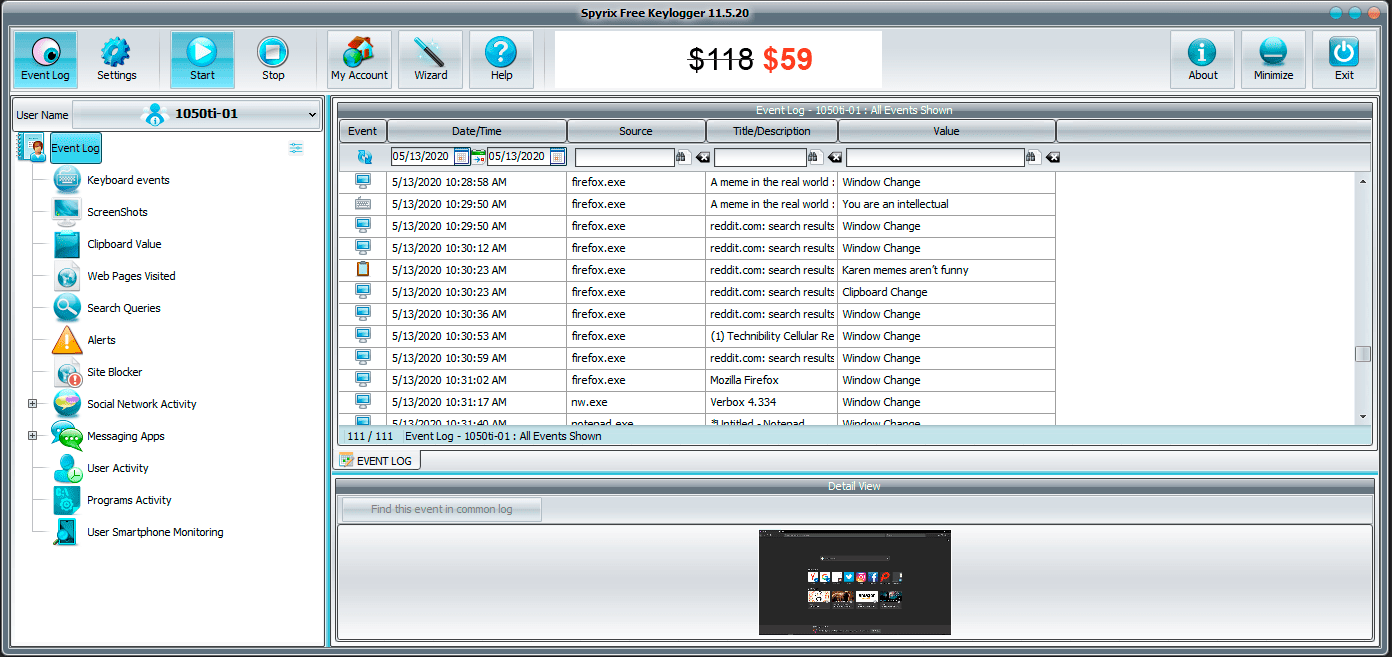

Keyloggers:

Projetados para registrar tudo o que é digitado pelo usuário, os keyloggers são amplamente utilizados para roubo de senhas e informações financeiras. O Invisible Keylogger Stealth e o Spyrix Free Keylogger são exemplos populares, frequentemente empregados por cibercriminosos para capturar credenciais de acesso de forma silenciosa.

Agora você pode se considerar um especialista em vírus haha! Espero que tenha gostado deste artigo

A música de hoje é: